Bête noire des industries culturelles, le développement rapide du téléchargement illégal a incité les ayants droit à agir en justice et à tenter de dissuader les internautes de s’adonner à de telles pratiques. Mais en vingt ans, force est de constater que non seulement ces comportements illicites n’ont pas cessé, mais qu’en plus les méthodes utilisées pour accéder de manière illicite à ces contenus se sont diversifiées, comme le montre une nouvelle étude publiée par la Hadopi.

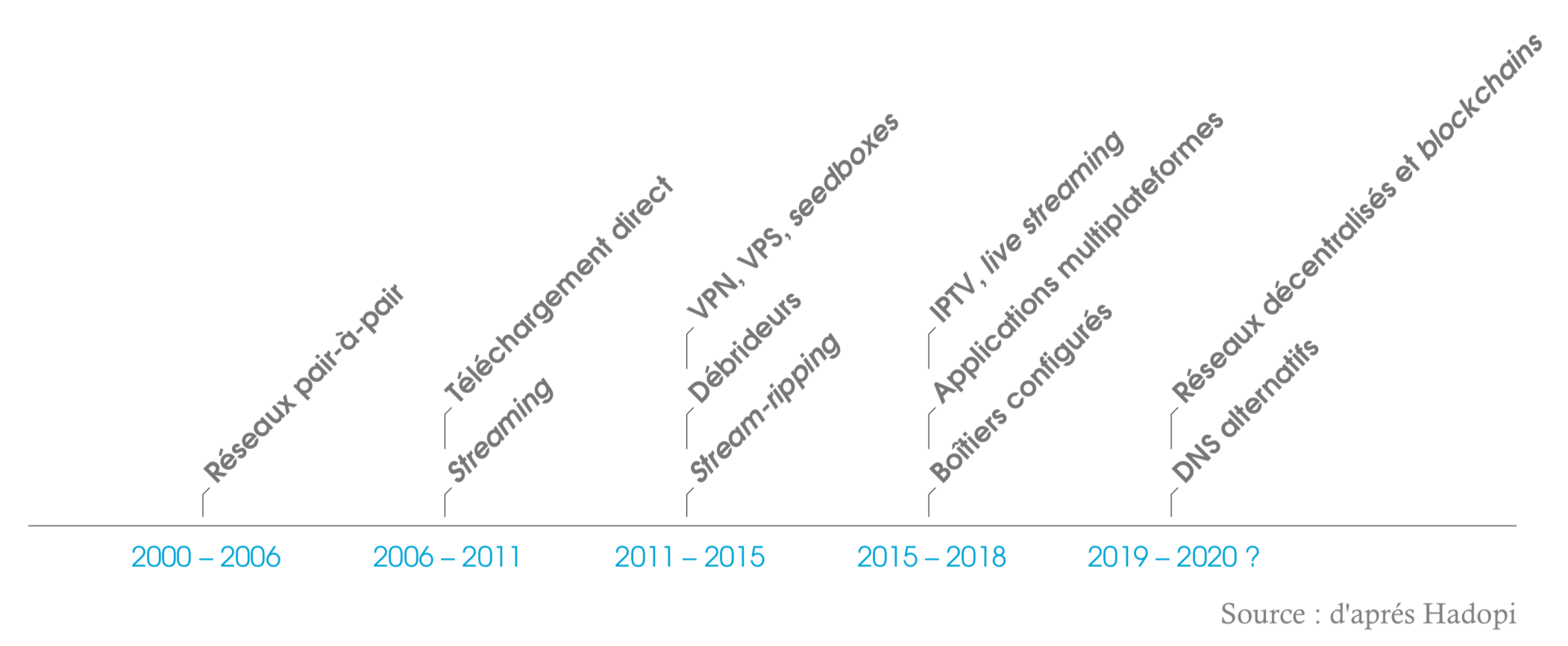

Le succès des offres commerciales d’accès à internet dans les années 1990 et l’augmentation progressive des débits ont permis la prolifération dans les années 2000 de systèmes d’échange de fichiers pair-à-pair tels que Kazaa, eMule ou encore BitTorrent. Au téléchargement via des réseaux pair-à-pair se sont ajoutées de nouvelles méthodes d’accès : le téléchargement direct, le streaming, le livestreaming ou encore la télévision sur IP (IPTV).

Néanmoins, la mécanique générale de l’accès illicite à des contenus reste toujours la même pour le consommateur final. Afin d’analyser en détail les interactions des différents acteurs participant à l’écosystème de l’accès illicite à des biens culturels dématérialisés, la Hadopi a commandé une étude à Ernst & Young Advisory, réalisée entre janvier et juin 2018, en partenariat avec la Direction générale des médias et des industries culturelles (DGMIC).

Au cœur de cet écosystème, de plus en plus complexe, figurent trois types d’acteurs dits centraux : les contributeurs, les hébergeurs et les sites de référencement. Chacun de ces acteurs centraux, ainsi que les consommateurs, utilisent dorénavant des services variés à travers une kyrielle de techniques et d’intermédiaires, licites ou illicites.

Les acteurs centraux

Un contributeur envoie un fichier chez un hébergeur dont le lien est ensuite accessible pour le consommateur à travers un site de référencement. Ces contributeurs, également appelés uploaders, pour bien les distinguer des internautes qui téléchargent des contenus appelés downloaders, le pluriel s’impose postent également des liens sur les sites de référencement et participent à des services additionnels comme la traduction des sous-titres. Il y a ceux qui en font une véritable activité économique et ceux qui sont motivés par « une philosophie prônant la libre diffusion des biens culturels, plutôt que par une recherche de profit ».

Les hébergeurs proposent plusieurs modes d’accès aux contenus : le téléchargement direct (Direct DownLoad – DDL) ; le téléchargement pair-à-pair, qui permet au consommateur de recevoir ou de récupérer un fichier sur son ordinateur ; le streaming, soit la lecture d’un flux vidéo ne nécessitant pas de téléchargement ; le live streaming pour regarder en temps réel un contenu vidéo filmé en direct et, enfin, l’IPTV (Internet Protocol Television), qui désigne la lecture en direct d’un programme télévisé diffusé via internet.

Les sites de référencement, qu’ils soient généralistes ou spécialisés, permettent au consommateur d’accéder aux contenus et d’en choisir le mode d’accès. L’apparente séparation entre hébergeurs et sites de référencement masque en réalité, pour reprendre les mots de la Hadopi, un « fonctionnement imbriqué », dont l’objet est de séparer leurs activités afin de protéger les hébergeurs dont le régime de responsabilité est limité dès lors qu’ils n’ont pas connaissance de la nature illicite des contenus qu’ils proposent.

Des agrégateurs de vidéos et des boîtiers TV configurés complètent l’écosystème des acteurs centraux. Les agrégateurs vidéo sont des applications ou des logiciels qui permettent d’accéder de manière illicite à des contenus en bénéficiant d’une qualité de service proche de celle fournie par les plateformes légales. Ces agrégateurs vidéo sont disponibles sous la forme d’applications qui peuvent être installées sur un ordinateur, une tablette, un smartphone ou un boîtier électronique. Quant aux boîtiers TV, ils sont connectés à internet et permettent de diffuser un flux ou un contenu sur un téléviseur classique et leur configuration passe par des lecteurs multimédia permettant d’accéder aux contenus vidéo.

Les services utilisés par les acteurs centraux

Évoluant dans l’anonymat, les hébergeurs et les sites de référencement s’appuient sur des intermédiaires techniques pour brouiller ou masquer leurs activités en ligne, améliorer la qualité des services pour les internautes, mais également sur des fournisseurs de services comme des plateformes de paiement ou des intermédiaires de publicité. Les régies publicitaires, ainsi que les plateformes d’affiliation – qui permettent à un site web marchand (affilieur) de promouvoir ses produits ou ses services, contre rémunération, via d’autres sites web éditeurs (affiliés) – sont utilisées par les sites de référencement pour afficher de la publicité pour le compte d’annonceurs sur leur site web. La charte des bonnes pratiques dans la publicité en ligne pour le respect du droit d’auteur et des droits voisins, signée avec les principaux acteurs de la publicité dans le cadre du plan d’action du gouvernement pour la lutte contre le piratage en 2015, a eu pour effet de limiter considérablement le nombre d’acteurs opérant dans le marché de l’illicite (voir La rem n°36, p.45). Néanmoins, certaines régies publicitaires comme PubDirecte en Suisse, AdCash en Estonie et Adbooth en Espagne, se sont spécialisées quasiment exclusivement dans le marché de l’illicite. Les principaux intermédiaires de paiement, tel Paypal, ont également joué le jeu de l’assèchement des ressources financières des sites de référencement, rapidement remplacés par de nouveaux acteurs comme AlloPass, Instantcode.co ou encore Skrill.

Les hébergeurs ont recours à des acteurs techniques notamment pour assurer le transport, la sécurité et le stockage des contenus, la majorité faisant appel à un opérateur CDN (Content Delivery Network – réseau de diffusion de contenu), dont l’objet est de répliquer les contenus hébergés dans différents endroits géographiques et d’opérer un mécanisme de routage lorsqu’un consommateur s’y connecte, afin d’optimiser le téléchargement ou le flux de contenus (voir La rem n°16, p.42).

Les sites de référencement utilisent deux techniques pour, d’une part, éviter que les contenus soient détectés par les autorités et, d’autre part, pour remplacer les liens « inactifs ». Ces sites ont recours à des « obfuscateurs de liens ». Afin d’éviter de diffuser sur leur site un lien direct vers les contenus hébergés, la technique dite d’obfuscation consiste à obliger le consommateur à réaliser une opération manuelle sur un écran intermédiaire avant d’afficher le lien vers la plateforme d’hébergement. Lorsque des ayants droit font des demandes de retrait auxquelles les hébergeurs sont légalement tenus de donner suite, l’utilisation d’obfuscateur de liens par le site de référencement complique considérablement la collecte automatique de ces liens par les autorités. La seconde technique utilisée par ces sites consiste à déployer des robots logiciels qui scannent en permanence la validité des liens afin de les remplacer aussi vite qu’ils deviennent défaillants, garantissant ainsi une haute disponibilité des contenus au consommateur.

Les services utilisés par les consommateurs

Une faible proportion des consommateurs de contenus obtenus de manière illicite utilise une variété de services pour anonymiser leur connexion ou faciliter leurs usages. La Hadopi estime à 5 % le taux d’utilisateurs parmi les consommateurs illicites ayant recours à un VPN (Virtual Private Network – réseau privé virtuel). Un VPN permet à ses utilisateurs d’accéder à des serveurs distants comme sur un réseau local, masquant ainsi leur adresse IP afin de contourner des mesures de blocage. Ces services de VPN sont à rapprocher des proxys ou « serveurs mandataires », qui rendent un service quasiment identique, et sont choisis par 1,8 % des utilisateurs parmi les consommateurs illicites, selon la Hadopi ; tandis que 0,2 % des utilisateurs parmi les consommateurs illicites utilisent des seedbox appelées aussi serveurs privés virtuels (Virtual private server – VPS). Une seedbox, dont le nom provient du mot seed, « source » dans le jargon du téléchargement, est un serveur informatique privé qui utilise en général le protocole BitTorrent pour émettre et recevoir des contenus, rendant invisible l’adresse IP de l’ordinateur de l’internaute.

Enfin, toujours selon la Hadopi, 6 % des utilisateurs parmi les consommateurs illicites utiliseraient un débrideur. En effet, les hébergeurs où sont stockés les contenus accessibles en téléchargement direct ou en streaming imposent des limitations aux utilisateurs disposant d’un compte gratuit, afin de les inciter à souscrire un abonnement payant. Un débrideur contractera une offre payante auprès d’un maximum d’hébergeurs, mutualisant ainsi les coûts, pour revendre ensuite un bouquet d’accès premium auprès de leurs propres clients.

Des internautes toujours plus nombreux utilisent également des sites web ou des logiciels de stream-ripping (appelés aussi convertisseurs), pour enregistrer le flux audio d’une plateforme de streaming comme YouTube ou Deezer et disposer ainsi d’un fichier transférable sur n’importe quel terminal. Selon l’étude annuelle de l’IFPI (International Federation of the Phonographic Industry) datant de 2017, 35 % des internautes auraient recours au stream-ripping, dont 53 % des 16-24 ans.

La Hadopi estime que 13 millions d’internautes entre 15 et 69 ans ont consommé au moins un bien culturel de manière illégale au cours des douze derniers mois, soit 35 % des internautes en France. Ils sont 55 % à consommer « parfois » illégalement des films, 50 % des séries télévisées, 36 % des livres et des bandes dessinées, 27 % de la musique, 22 % des jeux vidéo et enfin 29 % des manifestations sportives. Malgré la diversité des mesures de restriction prises par les autorités, cet écosystème évolue en permanence avec « de plus en plus d’acteurs qui y jouent un rôle direct ou indirect ». Et pour cause, la « riposte graduée » opérée par la Hadopi ne concerne que les seuls échanges pair-à-pair. « Nous sommes assez désarmés face à ces nouveaux services », reconnaît Pauline Blassel, secrétaire générale de la Hadopi. « Nous aimerions que l’on reconnaisse à la Hadopi un pouvoir de caractérisation de ces sites. C’est une hypocrisie que ces sites pirates puissent être accessibles et toujours pas fermés. Il nous faut informer les consommateurs, impliquer les intermédiaires et faciliter l’office du juge ». Les Américains, qui s’étaient inspirés de la riposte graduée à la française en créant le Copyright Alert System, ont, quant à eux, jeté l’éponge en 2017, après quatre années d’existence, jugeant comme Steven Fabrizio, vice-président exécutif et conseiller juridique de la MPAA, association qui défend les droits des six plus grands studios de cinéma américains, que « le Copyright Alert System n’est tout simplement pas adapté pour faire face aux pirates à répétition » (voir La rem n°41, p.61).

Cela d’autant plus que la Hadopi prévoit déjà, à l’horizon 2019-2020, les réseaux décentralisés, les blockchains et les DNS (systèmes de noms de domaine) alternatifs comme les futurs modes d’accès illicites à des biens culturels dématérialisés, sans toutefois détailler la manière dont ces services opéreront.

Sources :

- « Téléchargement illégal : les États-Unis abandonnent leur « Hadopi » », 01net.com, 31 janvier 2017.

- « Piratage : qu’est-ce que le « stream ripping« , qui effraie tant l’industrie musicale ? », Sylvain Rolland, Latribune.fr, 21 septembre 2017.

- L’écosystème illicite de biens culturels dématérialisés. Modèles techniques et économiques des sites ou services illégaux de streaming et de téléchargement de biens culturels, Hadopi, hadopi.fr, 22 janvier 2019.